Update 22.02.2016 (Quelle heise.de Originallink hier)

ACHTUNG: Locky kommt jetzt auch als Javascript-Datei – Keine unbekannten Anhänge mehr öffnen!

Original-Text: Am Freitagmorgen verschicken die Online-Erpresser massiv Mails im Namen eines Ludwigsluster Wurstherstellers. ![]() Am Freitagmorgen begannen die Täter, verseuchte Mails über ein Botnet zu verschicken. Der variierende Betreff lautet etwa Rechnung Nr. 2016_131, der Absender zum Beispiel fueldner6D@lfw-ludwigslust.de. Der Empfänger wird im Namen der Ludwigsluster Fleisch- und Wurstspezialitäten GmbH in einwandfreiem Deutsch aufgefordert, die angehängte Rechnung zu öffnen und den Adressaten zu korrigieren. Im Anhang findet sich ein ZIP-Archiv nach dem Muster RG843841155137-SIG.zip, das eine Javascript-Datei enthält. Wer neugierig geworden ist und das Skript ausführt, fängt sich umgehend den Verschlüsselungs-Trojaner ein.

Am Freitagmorgen begannen die Täter, verseuchte Mails über ein Botnet zu verschicken. Der variierende Betreff lautet etwa Rechnung Nr. 2016_131, der Absender zum Beispiel fueldner6D@lfw-ludwigslust.de. Der Empfänger wird im Namen der Ludwigsluster Fleisch- und Wurstspezialitäten GmbH in einwandfreiem Deutsch aufgefordert, die angehängte Rechnung zu öffnen und den Adressaten zu korrigieren. Im Anhang findet sich ein ZIP-Archiv nach dem Muster RG843841155137-SIG.zip, das eine Javascript-Datei enthält. Wer neugierig geworden ist und das Skript ausführt, fängt sich umgehend den Verschlüsselungs-Trojaner ein.

Locky wütet derzeit in Deutschland. Es ist von 5000 Neuinfektionen pro Stunde die Rede und diese Malware wird bald auch in Österreich ankommen, davon muss man einfach ausgehen!

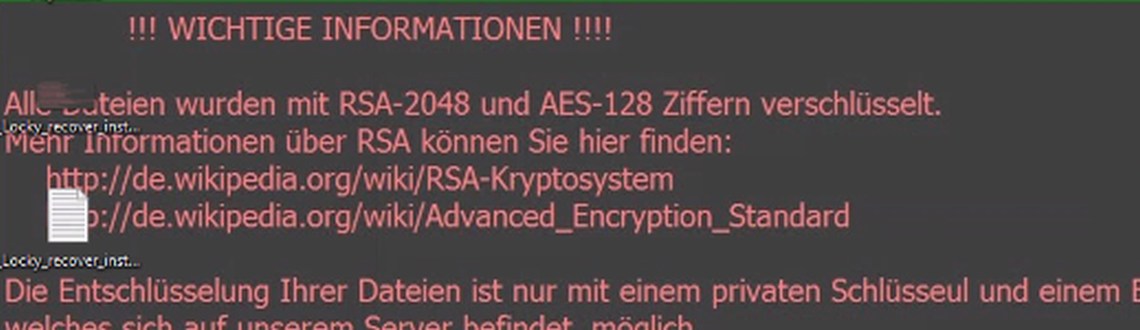

Locky verbreitet sich über Office-Makros, die in Email-Anhängen (meist handelt es sich um EXCEL – also .XLS oder .XLSX – Dateien) verschickt werden und beim Öffnen aktiv werden. Dann werden ALLE ERREICHBAREN Dateien (auch über das Netzwerk und in der Cloud) fast unknackbar verschlüsselt und es wird ein Lösegeld gefordert.

Abwehrmaßnamen:

- Vor Öffnen von Email-Anhängen NACHDENKEN! Nur absolut vertrauenswürdige Quellen akzeptieren

- In MS-Office automatischen Start von Makros DEAKTIVIEREN

- Oder gleich Produkte OHNE VBA wie LibreOffice verwenden

- Anhänge gegebenenfalls mit Webdiensten (z.B. Virustotal) prüfen lassen

- Guten Virenschutz installieren und aktivieren

- Alle Programme, Treiber etc. immer auf dem aktuellen Stand halten

- Backup aller Daten auf einem System, das NICHT mit dem Rechner verbunden ist (auch nicht Cloud!!)

Wenn es schon passiert ist:

- Rechner so schnell wie irgend möglich herunterfahren (notfalls Stecker ziehen oder 5 Sekunden auf Laptop-AUS bleiben)

- Rechner von einer Antiviren-DVD aus starten

- Windows legt viele Schattenkopien an. Aus diesen lassen sich (sauberes System vorausgesetzt)

- Allerdings versucht Locky angeblich, Schattenkopien zu löschen. Klappt aber anscheinend nicht immer

- Der Einsatz spezieller Forensik-Programm bleibt meist teuren Spezialisten vorbehalten, kann aber Daten retten

- Auf jeden Fall sollte man auch die verschlüsselten Dateien aufheben. Bei älteren Kryptolockern tauchten später oft Tools zum Entschlüsseln auf.